Kerentanan Microarchitectural Data Sampling (MDS) dijelaskan

Microarchitectural Data Sampling ( MDS ) adalah kerentanan sisi CPU . Menurut Intel , CPU -nya memiliki beberapa titik longgar yang dapat dimanfaatkan oleh peretas. Ini berarti mengambil kendali CPU untuk dapat membaca data jangka pendek yang disimpan dalam buffer internal CPU . Mari kita lihat cara kerjanya. Kami juga akan memberi tahu saya cara mengetahui apakah sistem Anda terpengaruh dari eksploitasi ZombieLoad ini .

MDS – Pengambilan Sampel Data Mikroarsitektur(MDS – Microarchitectural Data Sampling)

Prosesor Intel(Intel) modern menggunakan penyimpanan data di buffer internalnya, data dikirim ke dan dari cache prosesor. Buffer internal prosesor digunakan untuk memotong waktu komputasi. Untuk menghemat waktu prosesor ini, data dari prosesor pertama-tama disimpan di memori internal yang dibangun ke dalam prosesor seperti Intel . Data dalam format: TIME, DATA , dan IF_VALID kolom. Ini untuk memastikan apakah sepotong data masih valid pada waktu tertentu. Ini ditransfer ke cache CPU untuk digunakan dengan firmware lain atau perangkat lunak lain di komputer.

Kerentanan pengambilan sampel data mikroarsitektur ( MDS ) adalah metode di mana peretas mencuri data dari buffer ultra-kecil prosesor secara real time. Di setiap sesi komputer, data disimpan dengan filter ( TIME , DATA , IF_VALID ) ke dalam cache mini ini. Mereka terus berubah dengan sangat cepat sehingga pada saat dicuri, nilainya ( juga validitasnya(validity) ) berubah. Namun, peretas dapat menggunakan data bahkan jika data di dalam filter/memori prosesor berubah, memungkinkan mereka untuk mengendalikan mesin sepenuhnya. Hal ini tidak jelas. Masalah(Problems) dimulai ketika peretas memperoleh kunci enkripsi atau data berguna lainnya dari buffer mini di prosesor.

Untuk mengulangi hal di atas, peretas dapat mengumpulkan data meskipun umur data yang disimpan sangat singkat. Seperti yang dikatakan sebelumnya, data terus berubah, jadi peretas harus cepat.

Risiko dari Pengambilan Sampel Data Mikroarsitektur(Microarchitectural Data Sampling) ( MDS )

Pengambilan Sampel Data Mikroarsitektur(Microarchitectural Data Sampling) ( MDS ) mungkin memberikan kunci enkripsi dan dengan demikian mendapatkan kendali atas file dan folder. MDS mungkin memberikan kata sandi juga. Jika dikompromikan, komputer dapat di-brick seperti dalam kasus Ransomware .

Pelaku jahat dapat mengekstrak data dari program dan aplikasi lain setelah mereka masuk ke memori prosesor. Mendapatkan data RAM tidak sulit setelah mereka memiliki kunci enkripsi. Peretas menggunakan halaman web atau program yang dirancang dengan jahat untuk mendapatkan akses atas informasi prosesor.

Yang terburuk(Worst) dari semuanya adalah ketidakmampuan komputer yang disusupi, tidak mengetahui bahwa komputer itu telah disusupi. Serangan MDS(MDS) tidak akan meninggalkan apa pun di log dan tidak meninggalkan jejak apa pun di komputer, atau jaringan, sehingga kemungkinan ada orang yang mendeteksinya sangat kecil.

Jenis kerentanan MDS

Sampai sekarang, empat varian mikroarsitektur terdeteksi:

- Pengambilan Sampel Data Port Beban(Load Port Data Sampling) Mikroarsitektur

- Pengambilan Sampel Data Penyangga Toko Mikroarsitektur(Microarchitectural Store Buffer Data Sampling)

- Pengambilan Sampel Data Penyangga Isi Mikroarsitektur(Microarchitectural Fill Buffer Data Sampling) , dan

- Pengambilan Sampel Data Mikroarsitektur(Microarchitectural Data Sampling Uncacheable) Pengambilan Sampel yang Tidak Dapat Di-cache

Ini adalah periode terlama (satu tahun) di mana kerentanan ditemukan dan dirahasiakan sampai semua produsen sistem operasi dan lainnya dapat mengembangkan tambalan untuk penggunanya.

Beberapa pengguna mempertanyakan mengapa mereka tidak dapat menonaktifkan hyperthreading untuk melindungi dari MDS . Jawabannya adalah menonaktifkan hyperthreading tidak memberikan perlindungan apa pun. Menonaktifkan hyperthreading akan membuat komputer menjadi lambat. Perangkat keras yang lebih baru(Newer) sedang dibangun untuk melawan kemungkinan serangan MDS .

Apakah komputer Anda rentan terhadap MDS?

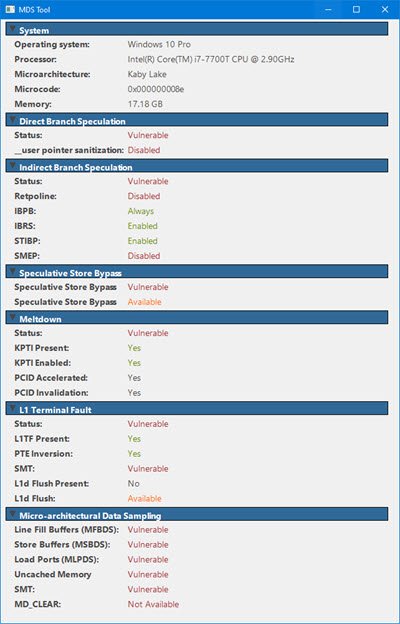

Verifikasi(Verify) apakah sistem Anda rentan. Unduh Alat MDS(MDS Tool) dari mdsattacks.com . Anda akan mendapatkan banyak informasi lain di sana.

Bagaimana cara melindungi komputer dari MDS?

Hampir semua sistem operasi telah mengeluarkan tambalan yang harus digunakan selain mikrokode Intel untuk menjaga kerentanan. Pada OS Windows(Windows OS) , pembaruan hari Selasa(Tuesday) dikatakan telah menambal sebagian besar komputer. Ini, bersama dengan kode Intel yang sedang dibangun ke dalam patch sistem operasi, harus cukup untuk mencegah pengambilan sampel mikroarsitektur ( MDS ) dari membahayakan komputer Anda.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Selalu perbarui komputer Anda. Perbarui BIOS Anda(Update your BIOS) dan unduh driver perangkat terbaru(download the latest device driver) untuk prosesor Anda dari situs web Intel .

Kerentanan ini telah ditambal oleh Microsoft untuk sistem operasi Windows mereka . macOS juga menerima tambalan pada 15 Mei(May 15th) 2019. Linux telah menyiapkan tambalan tetapi perlu diunduh secara terpisah untuk Pengambilan Sampel Data Mikroarsitektur(Microarchitecture Data Sampling) ( MDS ).

Related posts

igfxEM module telah menghentikan kesalahan kerja di Windows 10

Intel Thunderbolt Dock software Tidak Bekerja pada Windows 10

Apa itu Hyper-Threading dan bagaimana cara kerjanya?

Adaptor Intel Dual Band Wireless-AC 7260 Terus terputus

Kesalahan Igfxem.exe application - memori tidak dapat dibaca

Display Driver Uninstaller untuk AMD, INTEL, NVIDIA Drivers

Cara Overclock Prosesor Intel (CPU)

Aktifkan perlindungan Intel Processor Machine Check Error vulnerability

Perbaiki Layar Hitam di Laptop Windows 10 dengan Intel HD Graphics

Haruskah Anda Membeli CPU AMD Ryzen 3000 Baru atau Tetap Menggunakan Intel?

Cara mengelola Data Usage Limit pada Windows 10

Intel Optane Memory and Storage Management

Mengapa perusahaan mengumpulkan, menjual, membeli atau menyimpan data pribadi

Intel Driver & Support Assistant: Unduh, instal, perbarui driver Intel

Ulasan Intel Core 12th Gen i7-12700K: Kembali ke game!

Aplikasi ini tidak dapat membuka - Intel Graphics Command Center

Apple M1 Vs Intel i7: Pertarungan Benchmark

Sopir makhluk yang terpasang tidak divalidasi untuk komputer ini

Aktifkan atau Nonaktifkan Intel Turbo Boost Max Technology pada Windows 10

2021 AMD vs. INTEL desktop Prosesor: Which CPUs lebih baik?